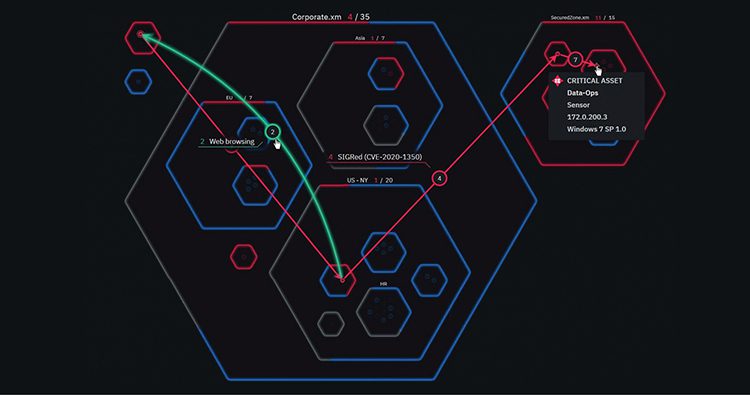

Ein Cyberangriffsdiagramm ist eine Darstellung aller möglichen Angriffspfade gegen ein Cybersicherheitsnetzwerk. Sie veranschaulicht eine Situation, in der ein Angreifer einen erfolgreichen Einbruch durchgeführt hat. Es gibt zwei gängige Formen von Angriffsdiagrammen. Die erste ist ein direktes Diagramm, bei dem Knoten Netzwerkzustände und Exploits darstellen, die einen Zustand in einen kompromittierteren Zustand verwandeln und schließlich einen erfolgreichen Angriff zeigen. Die zweite Form ist ein direktes Diagramm, bei dem die Knoten die Vor- oder Nachbedingungen eines Exploits darstellen und die Kanten die Konsequenzen einer Vorbedingung, die eine Nachbedingung für einen Exploit ermöglicht.

Die Verwendung von Angriffsdiagrammen

Cybersicherheitsmaßnahmen müssen fortlaufend getestet werden, um einen optimalen Schutz der Assets zu gewährleisten. Das Scannen eines Netzwerks und die Identifizierung von Schwachstellen reichen dazu jedoch nicht aus. Moderne Netzwerke bestehen aus mehreren Plattformen und unterschiedlichen Softwareprodukten, was zu einer Vielzahl von Konnektivitätsebenen führt. Die Komplexität solcher Umgebungen stellt selbst für sorgfältigste Sicherheitsteams eine große Herausforderung dar.

Um einen tieferen Einblick in das Gesamtrisiko zu gewinnen, muss man verstehen, wie Schwachstellen mit Hosts und untereinander interagieren. Das Verständnis dieser Komplexität und der Einblick in die Art und Weise, wie Schwachstellen wahrscheinlich ausgenutzt werden (gesehen aus der Angreiferperspektive mit Darstellung ihrer möglichen Angriffspfade), lässt Unternehmen ihren wahren Risikostatus besser einschätzen.

Die Nutzung eines Cyberangriffsdiagramms ist ein wichtiger Bestandteil dieses Prozesses. Cybersicherheitsdiagramme können verwendet werden, um mehrstufige Angriffspfade zu konstruieren, wobei jeder Pfad eine Kette von Exploits darstellt, die ein Angreifer nutzen könnte, um in ein Netzwerk einzudringen. Angriffsdiagrammtechniken sind daher nicht nur wichtig, um zu verstehen, wo Schwachstellen vorhanden sind, sondern auch, um zu erkennen, wie diese am wahrscheinlichsten ausgenutzt werden, und was das für ein Unternehmen in Bezug auf den Schutz wichtiger Assets bedeutet.

Wie Unternehmen Angriffsdiagramme zum Schutz kritischer Vermögenswerte einsetzen

Red Teams – auch ethische Hacker genannt – schlüpfen in die Rolle von Gegnern und testen dann die Cybersicherheitsabwehr eines Unternehmens, indem sie Angriffe auf aufgedeckte Schwachstellen entwickeln und durchführen. In der Vergangenheit haben Red Teams massive Angriffsdiagramme von Hand gezeichnet, um Schwachstellen in vernetzten Systemen zu identifizieren.

Diese manuelle Erstellung von Diagrammen verursacht jedoch bei größeren Systemen einen enormen Aufwand und ist äußerst mühsam. Wie viele manuelle Cybersicherheitsprozesse ist auch dieser Prozess in hohem Maße von den unterschiedlichen Fähigkeiten derjenigen abhängig, die ihn durchführen, und daher fehleranfällig.

Die automatisierte grafische Darstellung von Angriffen hat sich in den letzten Jahren sehr viel stärker durchgesetzt, da Unternehmen zunehmend Cybersicherheitslösungen zur Erkennung und Verteidigung sowie für forensische Zwecke einsetzen. Ein Beispiel hierfür sind automatisierte Plattformen zur Priorisierung von Schwachstellen, die mithilfe ausgefeilter Angriffsmodelle nicht nur ermitteln, wo Schwachstellen bestehen, sondern auch, wie sie ausgenutzt werden können.

Durch die Darstellung potenzieller Angriffspfade wird es möglich, Schwachstellen zu identifizieren und deren Behebung nach dem wichtigsten Risikokontext zu priorisieren. Dieser Prozess hilft Unternehmen, sich auf die wenigen Schwachstellen zu konzentrieren, die das größte Risiko darstellen, anstatt Ressourcen für die Behebung von Problemen zu verschwenden, die nahezu kein Risikopotenzial aufweisen.

Letztendlich werden Cyberangriffsdiagramme, die immer weiter verfeinert und verbessert werden, eine noch größere Rolle beim Schutz wichtiger Unternehmens-Assets vor entschlossenen Angreifern spielen.