EFFEKTIVER SCHUTZ FÜR DIE KRITISCHEN DATEN UND SYSTEME UNSERER KUNDEN

75 % der Sicherheitslücken liegen nicht auf Angriffspfaden, die zu kritischen Ressourcen führen. Dennoch vergeuden Teams noch immer viel Zeit damit, diese zu beheben

75 % der Sicherheitslücken liegen nicht auf Angriffspfaden die zu kritischen Ressourcen führen. Dennoch vergeuden Teams noch immer viel Zeit damit, diese zu beheben

75 % der Sicherheitslücken liegen nicht auf Angriffspfaden die zu kritischen Ressourcen führen. Dennoch vergeuden Teams noch immer viel Zeit damit, diese zu beheben

und das sind die Gründe

Wählen Sie einen neuen Ansatz

Continuous Exposure Management

XM Cyber setzt Ihre Risiken in einen größeren Kontext. Damit Sie schneller entscheiden können, welche Schwachstellen Sie bekämpfen sollten. Und welche Sie beruhigt ignorieren können. Vergeuden Sie keine Zeit mehr mit Sicherheitslücken, von denen keine Angriffspfade zu kritischen Ressourcen ausgehen. Unsere Angriffsdiagramme zeigen Ihnen präzise die Engpäss, an denen Sie die Pläne von Hackern gezielt durchkreuzen können.

Effektive Priorisierung

Nehmen Sie nur die Schwachstellen in den Fokus, von denen Angriffspfade zu kritischen Assets möglich sind.

Mehr Angriffe verhindern

Schließen Sie proaktiv die Sicherheitslücken, über die Angreifer nachweislich Zugriff auf wichtige Daten erlangen könnten.

Aussagekräftiges Risiko-Reporting

Wo sind wir am stärksten gefährdet? Wie hat sich die Sicherheitslage mit der Zeit verbessert? Beantworten Sie diese und andere essentielle Fragen klar und kompetent.

Nur 2 % aller Schwachstellen beheben – und fast alle kritischen Angriffspfade abschneiden

Nur 2 % aller Schwachstellen beheben – und fast alle kritischen Angriffspfade abschneiden

Nur 2 % aller Schwachstellen beheben – und fast alle kritischen Angriffspfade abschneiden

XM Attack Graph Analysis™

See All Ways™: So kommen Sie Angriffen zuvor

XM Attack Graph Analysis™ liefert klare, kontextbasierte Erkenntnisse zu sämtlichen Schwachstellen in On-Prem- und Cloud-Umgebungen. Ihre Sicherheits- und IT-Teams können sich gezielt um die wenigen davon kümmern, die ein echtes Risiko für Ihre Systeme und Ressourcen darstellen.

Demo-Termin vereinbarenIdentifizierung von Sackgassen und Engpässen

Vergeuden Sie keine Zeit mehr mit der Behebung von Schwachstellen, von denen kein Risiko ausgeht. Widmen Sie sich den Engpässen, an denen Sie den Großteil aller Angriffe effektiv abwehren können.

Kontextbasierte Empfehlungen für Gegenmaßnahmen

Mit klaren Anweisungen zu den verschiedenen verfügbaren Optionen wird die Behebung von Schwachstellen noch leichter.

Sicherheits-Scores und -Trends

Teilen Sie laufend aktualisierte Metriken zu Ihrer Sicherheitslage mit anderen und dokumentieren Sie die Erfolge Ihrer Schutzmaßnahmen.

Management von CVEs, Fehlkonfigurationen und Identitätsproblemen

Entdecken, priorisieren, beheben und überprüfen Sie alle Arten von Sicherheitsrisiken in einer zentralen Ansicht.

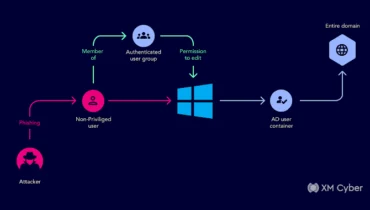

Active-Directory- und Identitätsschutz

Finden Sie heraus, wie Angreifer Active-Directory-Probleme und zwischengespeicherte Anmeldedaten nutzen könnten, um Zugriff auf kritische Assets zu erhalten.

Sicherheitsmanagement für Hybrid-Cloud-Umgebungen

Zentralisieren Sie Ihre Prozesse im Schutzmanagement für On-Prem-, Container-, Cloud- und Multi-Cloud-Umgebungen.

SEE THE ATTACK BEFORE IT HAPPENS

Warum Kunden uns vertrauen

Total Economic Impact Study™ of XM Cyber

394%

Return on investment, with payback in under 6 months

$12.4M

Reduction in remediation, fines, lost revenue, and brand reputation costs

$1.4M

Reduction in costs associated with penetration testing

90%

Reduction in the likelihood of experiencing severe breach