Risikobasiertes Schwachstellenmanagement ist eine Cybersicherheitsstrategie, die Unternehmen helfen soll, Risiken durch die strategische Priorisierung der Schwachstellenbeseitigung einzudämmen. Zu diesem Zweck setzen Unternehmen Tools ein, mit denen sie die vorhandenen Schwachstellen im Bereich der Cybersicherheit bewerten und das Risiko bestimmen können, das von diesen für geschäftskritische Assets ausgeht.

Die Verteidiger von heute sind mit der Verwaltung von Cyberschwachstellen überfordert. Im Jahr 2020 wurden 17.000 neue Schwachstellen gemeldet. Das bedeutet, dass sich alle sechs Minuten eine neue Sicherheitslücke auftut. Angreifer verschwenden keine Zeit mit der Entwicklung von Schwachstellen, was bedeutet, dass die Reaktion der Verteidiger ebenso flink und agil sein muss.

Die schiere Anzahl solcher Schwachstellen stellt jedoch ein großes Problem dar– ebenso wie der Prozess des Patchens. Selbst wenn Sie über ein gut ausgestattetes Sicherheitsteam verfügen, kann das Patchen und Testen je nach Anzahl der Systeme oder Anwendungen und der Art der beteiligten Ressourcen viel Zeit in Anspruch nehmen.

Die fortwährende Lawine neuer Schwachstellen und der manchmal langwierige Prozess ihrer Behebung ermöglichen ein effizientes IT-Schwachstellenmanagement nur mit einer übergreifenden Strategie, die dabei hilft, Prioritäten zu setzen. Wenn sich Schwachstellenmanagement-Teams zuerst auf die Behebung der falschen Schwachstellen konzentrieren, verschwenden sie möglicherweise wertvolle Zeit und Mühe und setzen ihr Unternehmen unnötigen Risiken aus.

Schwachstellenmanagement vs. Risikomanagement

In der Vergangenheit hat sich dieses Szenario für Sicherheitsteams mit alarmierender Häufigkeit abgespielt. Viele Jahre lang verließen sich die Verteidiger auf die CVSS-Scores, um die Prioritäten für das Patchen festzulegen. Viele hoch bewertete Schwachstellen bieten jedoch nur eine geringe oder gar keine Möglichkeit, jemals ausgenutzt zu werden, und stellen daher lediglich ein minimales Risiko dar. Fast alle der mehr als 1.000 Schwachstellen, die in der von Microsoft im Jahr 2020 veröffentlichten Common Vulnerabilities and Exposures-Liste aufgeführt sind, hatten einen Schweregrad von sieben oder höher. Doch nur eine Handvoll dieser Schwachstellen wurde tatsächlich für Angriffe genutzt.

Um ein vollständigeres Bild zu erhalten, und eine effiziente Priorisierung vornehmen zu können, muss der kritische Risikokontext einbezogen werden.

Wie risikobasiertes Schwachstellenmanagement für Unternehmen funktioniert

Risikobasiertes Schwachstellenmanagement ist eine Strategie, die sicherstellen soll, dass Schwachstellen entsprechend dem Risiko, das sie für die wertvollsten Assets eines Unternehmens darstellen, bei der Behebung priorisiert werden.

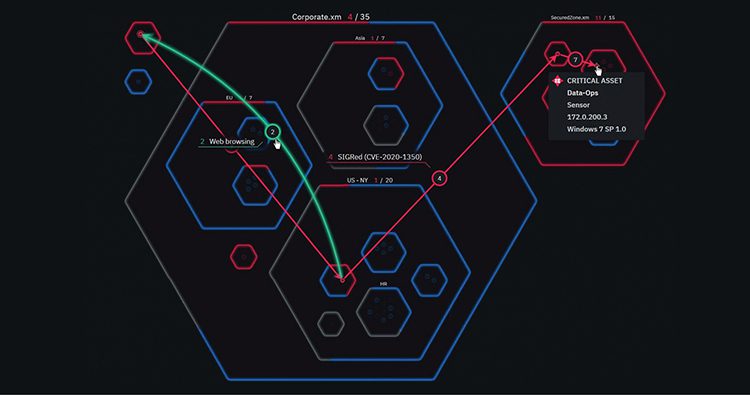

Dieser Prozess beginnt oft mit der Sicherstellung von Transparenz in allen Bereichen der Sicherheitsumgebung, einschließlich Anwendungen, Daten, Geräten und Benutzern. Es ist unmöglich, etwas zu schützen, was man nicht sehen kann. Daher müssen Unternehmen Einblick in den Datenverkehr, die Endpunkte und die Cloud-/Hybridumgebungen haben. Ohne diese Einsicht bewegen sich die Verteidiger im Blindflug.

Der nächste Schritt in diesem Prozess ist das Scannen und Überwachen aller Angriffsvektoren, um bestehende Sicherheitslücken zu identifizieren. Angesichts der enormen Anzahl von Schwachstellen, die ständig neu auftauchen, sollte dieser Prozess kontinuierlich erfolgen und möglichst viele Angriffsvektoren umfassen.

Sobald diese Schwachstellen identifiziert sind, wird der Risikokontext wichtig. Das bedeutet, dass Sie die Relevanz der einzelnen Assets, den Schweregrad der Schwachstellen, die Wahrscheinlichkeit eines Angriffs, die möglichen Auswirkungen eines erfolgreichen Angriffs und die bestehenden Sicherheitskontrollen kennen müssen.

Sobald das Risiko verstanden und bewertet ist, kann mit der Beseitigung der Schwachstellen begonnen werden, wobei die relativ kleine Anzahl von Schwachstellen, die in der Regel das größte Risiko für kritische Assets darstellen, vorrangig angegangen wird.

Ganzheitlich betrachtet reduziert dieser gemanagte Prozess das Risiko durch die ständige Bewertung der Schwachstellen mit Blick auf die wichtigsten Risikofaktoren sowie durch die Priorisierung der Schwachstellen, die am wahrscheinlichsten ausgenutzt werden können und dabei gleichzeitig die größten negativen Auswirkungen haben.

Für die meisten Unternehmen ist der beste Weg, ein korrektes risiko- oder bedrohungsbasiertes Schwachstellenmanagement zu gewährleisten, die Integration eines leistungsstarken Tools für das risikobasierte Schwachstellenmanagement, das speziell für die folgenden Aufgaben konzipiert ist:

- Kontinuierliche Identifizierung von Schwachstellen. Wie bereits erwähnt, ist der Einblick in sich entwickelnde Schwachstellen von entscheidender Bedeutung; Sie können sich nicht gegen etwas verteidigen, das Sie nicht sehen können. Ein kontinuierlicher Überblick ist unabdingbar.

- Neben der kontinuierlichen Identifizierung müssen solche Tools auch den entscheidenden Risikokontext liefern, indem sie ein risikobasiertes Patch-Management bieten. Wenn Sie das Risiko nicht einschätzen können, lassen sich keine sinnvollen Prioritäten definieren.

- Und schließlich sollten solche Tools auch die Möglichkeit bieten, mit geringstmöglichem Aufwand Abhilfe zu schaffen, um sicherzustellen, dass die gefährlichsten Schwachstellen schnell beseitigt werden.

Mit einer intelligenten und aktuellen Strategie für das risikobasierte Schwachstellenmanagement und dem Einsatz der richtigen Software können Unternehmen Zeit und Geld sparen und ihre wertvollsten Assets besser schützen.