Penetrationstests dienen dazu, Sicherheitsschwachstellen in einem System, einem Netzwerk oder einer Anwendung zu identifizieren, die von Angreifern ausgenutzt werden könnten. Sie lassen sich von Testern manuell durchführen – wobei zahlreiche Techniken und Strategien zum Einsatz kommen – oder mit Hilfe von Penetrationstools und hochentwickelten, automatisierten Einbruchs- und Angriffssimulationen.

Definition von Penetrationstests:

Penetrationstests dienen dazu, Sicherheitsschwachstellen in einem System, einem Netzwerk oder einer Anwendung zu identifizieren, die von Angreifern ausgenutzt werden könnten. Sie lassen sich von Testern manuell durchführen – wobei zahlreiche Techniken und Strategien zum Einsatz kommen – oder mit Hilfe von Penetrationstools und hochentwickelten, automatisierten Einbruchs- und Angriffssimulationen.

Um eine Umgebung vor gezielt vorgehenden Angreifern zu schützen, müssen Computersicherheitsexperten die Stärken und Schwächen der vorhandenen Sicherheitskontrollen und der Umgebung kennen. Penetrationstests helfen Unternehmen dabei, durch die Simulation eines Angriffs unter kontrollierten Bedingungen die Stärke ihrer derzeitigen Verteidigungsmaßnahmen zu beurteilen.

Bei manuellen Tests wird ein Penetrationstest-Team eingesetzt, manchmal auch als „ethische Hacker“ oder „Rotes Team“ bezeichnet. Solch ein Team besteht aus qualifiziertem Sicherheitspersonal, das versucht, in ein Netzwerk, ein System oder eine Anwendung einzudringen, indem es verschiedene Angriffe startet. Vor der Ausführung bewertet das rote Team das Ziel und identifiziert mögliche Schwachstellen oder Einbruchspunkte. Diese Schwachstellen können digital sein oder sich in der realen Welt befinden. So könnten z. B. laxe Sicherheitsvorkehrungen rund um eine Einrichtung ausgenutzt werden.

Bei Penetrationstests mit roten Teams wird in der Regel auch ein blaues Team eingesetzt, um die Sicherheitsumgebung vor den Angreifern zu schützen. Die blauen Teams bewerten den bestehenden Stand der Abwehrbereitschaft und versuchen dann, Angriffe der roten Teams abzuwehren. Letztlich arbeiten aber beide Teams zusammen, um die wahre Sicherheitslage zu ermitteln und die Ergebnisse des Penetrationstests detailliert in einem Bericht festzuhalten.

Diese Erkenntnisse werden in der Regel in Form eines Berichts zusammengestellt und den IT- und Systemmanagern vorgelegt, die anhand dieser Informationen strategische Entscheidungen über die Priorisierung der erforderlichen Gegenmaßnahmen treffen können. Werden die Ergebnisse eines Penetrationstests im gesamten Unternehmen kommuniziert, lassen sich Anpassungen durchführen, um zu verhindern, dass die gleichen Schwachstellen oder Probleme erneut auftreten.

Penetrationstest-Teams können beliebig viele Teststrategien verfolgen. Dazu gehören Tests, die auf externe Server oder Geräte abzielen, Tests, die hinter einer Firewall einen Angriff durch einen autorisierten Benutzer imitieren (das Szenario des „verärgerten Mitarbeiters“), sogenannte „blinde“ Tests, bei denen dem Testteam nur begrenzte Informationen zur Verfügung gestellt werden oder gezielte Teststrategien, bei denen alle Beteiligten während des Testzeitraums mit maximaler Transparenz zusammenarbeiten.

Neben der Identifizierung von Sicherheitsschwachstellen können Penetrationstests auch genutzt werden, um die Einhaltung von Compliance-Vorschriften, die Sicherheitsrichtlinien eines Unternehmens, das Sicherheitsbewusstsein der Mitarbeiter oder die Fähigkeit eines Unternehmens zu bewerten, schnell und effizient auf identifizierte Schwachstellen oder Probleme zu reagieren.

Tools für automatisierte Penetrationstests

Zwar sind manuelle Tests durch rote und blaue Teams effektiv, aber sie haben auch Nachteile: Sie sind gleichermaßen fehler- und ressourcenintensiv. Deshalb werden manuelle Penetrationstests nicht sehr häufig durchgeführt – in der Regel vergehen Wochen oder Monate zwischen Red Team/Blue Team-Übungen. Einige Unternehmen führen sie nur einmal im Jahr oder bei größeren Änderungen durch (z. B. bei der Einrichtung einer neuen Infrastruktur oder bei umfangreichen Upgrades oder Modifikationen). Das bedeutet, dass die Unternehmen nicht permanent einen Überblick über den Zustand ihrer Schutzmaßnahmen haben.

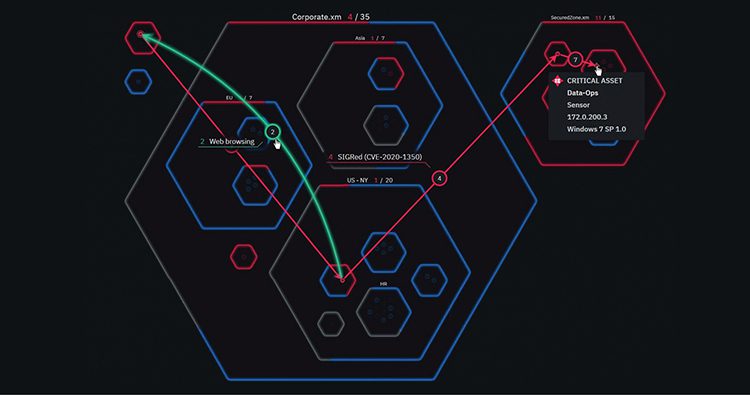

Dieses Problem lässt sich mit Hilfe eines Tools für Penetrationstests lösen. Viele dieser Softwarelösungen nutzen dieselben Methoden, die auch Black Hat Hacker einsetzen: Passwort-Cracker, Netzwerk-Sniffer oder Protokoll-Analysatoren usw. Darüber hinaus setzen viele Unternehmen neuere Tools ein, die der Standardmethodik für Penetrationstests folgen, diese aber automatisiert und kontinuierlich anwenden. Ein Beispiel dafür sind Plattformen für Breach and Attack Simulations (BAS). Um Schwachstellen zu identifizieren, führen diese Lösungen führen rund um die Uhr Angriffe im Stil von roten Teams durch – und geben dann priorisierte Empfehlungen zur Beseitigung der Schwachstellen.

Da sie automatisiert arbeiten, können diese simulierten Angriffe eine Sicherheitsumgebung kontinuierlich schützen und verhindern, dass sich in den Intervallen zwischen manuellen Penetrationstests Informationslücken auftun.