Bei der Modellierung von Cyberangriffen handelt es sich um eine Annäherung an gegnerische Bedrohungen gegen ein Computersystem. Cyberangriffsmodelle werden erstellt, um Angriffe auf Sicherheitsumgebungen zu identifizieren und zu simulieren, wobei wahrscheinliche gegnerische Techniken und Angriffspfade verwendet werden. Durch die Modellierung von Angriffen können Verteidiger das Verhalten, die Taktik und die Ziele von Gegnern besser verstehen und Maßnahmen zur Beseitigung von Schwachstellen in ihren Umgebungen ergreifen.

Cyberangriffe werden von Jahr zu Jahr zahlreicher und raffinierter, sodass Sicherheitsexperten gezwungen sind, enorme Anstrengungen zum Schutz ihrer kritischen Assets zu unternehmen. Botnets, Viren, Trojaner und andere Angriffe mit bösartiger Software verursachen bei Unternehmen und Regierungen weltweit alljährlich Schäden in Milliardenhöhe.

Da neue Formen von Malware auftauchen und die Angreifer immer besser ausgestattet sind und kreativer werden, benötigen Sicherheitsteams Tools, mit denen sie wahrscheinliche Angriffe vorhersehen, Schwachstellen erkennen und aufgedeckte Probleme beheben können. Das Cyberangriffsmodell ist eine der effizientesten Methoden zur Bewältigung dieser Aufgabe.

Dieser Ansatz trägt nicht nur dazu bei, bestehende Sicherheitsprobleme in einer Umgebung zu beleuchten, sondern ermöglicht es Verteidigern auch, die Merkmale von Angriffen, die Methoden, mit denen sie ausgeführt werden, sowie das Verhalten und die Ziele des Angreifers zu verstehen.

Das bedeutet, dass die Modellierung von Angriffen eine entscheidende Rolle dabei spielt, zu erkennen, wie Angriffe auf koordinierte und effiziente Weise gestoppt werden können.

Abwehr von Cyberangriffen auf Unternehmen durch Modellierung

Beim Management von Cybersicherheitsrisiken beschäftigen sich Unternehmen häufig mit der Modellierung von Bedrohungen, der Risikobewertung und der Modellierung von Angriffen. Die Modellierung von Bedrohungen befasst sich mit der Möglichkeit des Eintretens eines negativen Ereignisses. Die Risikobewertung beschreibt, wie wahrscheinlich es ist, dass diese Bedrohung einen Schaden verursacht. Bei der Angriffsmodellierung geht es darum, wie genau Schwachstellen ausgenutzt werden, um diesen Schaden zu verursachen. In der Praxis werden die Konzepte der Bedrohungs- und Angriffsmodellierung manchmal austauschbar verwendet, und einige moderne Sicherheitslösungen enthalten beide Komponenten in einer einzigen Implementierung.

In der Welt der Cybersicherheit ist es sehr schwierig, sich wirksam gegen Angriffe zu schützen, wenn man nicht weiß, wo die Schwachstellen liegen. Durch die Modellierung von Angriffen erhalten Verteidiger Einblick in das Vorhandensein und den Schweregrad von Schwachstellen, die andernfalls möglicherweise unentdeckt geblieben wären.

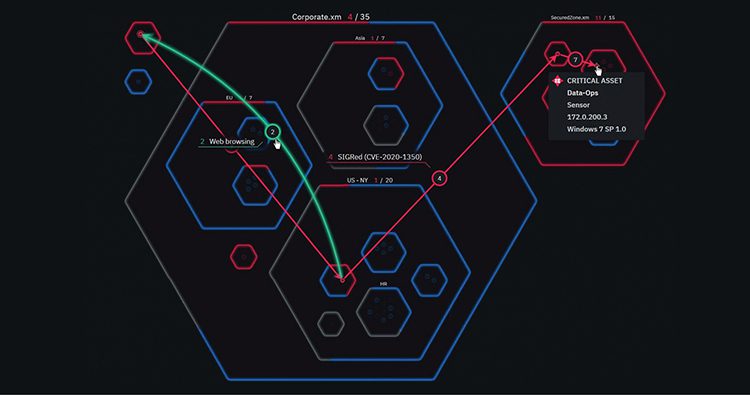

Die Simulation von Cyberangriffen in einer kontrollierten Umgebung ist eine der effizientesten Methoden zur Angriffsmodellierung. Tools zur Simulation von Cyberangriffen– wie z. B. Simulationsplattformen für Einbrüche und Angriffe– ermöglichen es Unternehmen, die Techniken und Taktiken von Angreifern über alle möglichen Cyberangriffsvektoren hinweg zu imitieren. Durch die Simulation des Verhaltens des Gegners über die gesamte Angriffskette hinweg können Verteidiger dessen Denkweise übernehmen und die genauen Schwachstellen in einer Sicherheitsumgebung identifizieren.

Viele Lösungen, die die Modellierung von Cyberangriffen einbeziehen, bieten nach der Identifizierung von Schwachstellen eine Anleitung zur priorisierten Beseitigung. Indem sie simulierte Angriffe starten, Sicherheitslücken aufdecken und dann abgestufte Empfehlungen anbieten, können diese Tools Unternehmen helfen, den Angreifern stets einen Schritt voraus zu sein.

Ein Markenzeichen dieses Ansatzes ist die Umstellung der organisatorischen Sicherheit von einer rein reaktiven Haltung auf eine aggressive (und oft kontinuierliche) Suche nach Schwachstellen auf der Grundlage bekannter Angriffe. Durch die Modellierung von Angriffen ist es möglich, tiefere Einblicke in die Anfälligkeit einer Sicherheitsumgebung zu gewinnen und das Verhalten und die Ziele von Angreifern zu verstehen. Letztendlich ist es dann möglich, Cyberangriffe abzuwehren oder auf eingehende Angriffe sorgfältig geplant und reaktionsschnell zu reagieren.

Fazit

Die Raffinesse der hochentwickelten persistenten Bedrohungen und die wachsende Komplexität des Cloud-Sicherheitsmanagements stellen die Verteidiger vor eine große Herausforderung. Die Modellierung von Cyberangriffen ist eine der effizientesten Methoden zur Identifizierung und Behebung von Schwachstellen. Durch die Modellierung des Angriffsverhaltens können Verteidiger ein tieferes Verständnis für die Taktiken und Ziele des Angreifers erlangen. Indem sie sich in einer kontrollierten Umgebung in dessen Denkweise hineinversetzen, können sie einen tieferen Einblick in den wahrscheinlichen Ablauf von Angriffen gewinnen und dann die notwendigen Schritte unternehmen, um Angriffe entweder abzuwehren oder den Schaden zu begrenzen, der durch ihre Ausführung entsteht.