Durch kontinuierliche Bewertung Risiken minimieren

Die Migration zu einer hybriden Cloudumgebung und das Management dieser Umgebung sind unter dem Aspekt der Cybersicherheit nach wie vor eine Herausforderung, da durch neue Arbeitsweisen in einer hybriden Netzwerkumgebung neue Sicherheitslücken entstehen.

Cyberangreifer nutzen den Wandel aus und versuchen, über Fehlkonfigurationen, menschliches Versagen und andere Probleme, die bei der Migration übersehen werden, in das Unternehmen einzudringen.

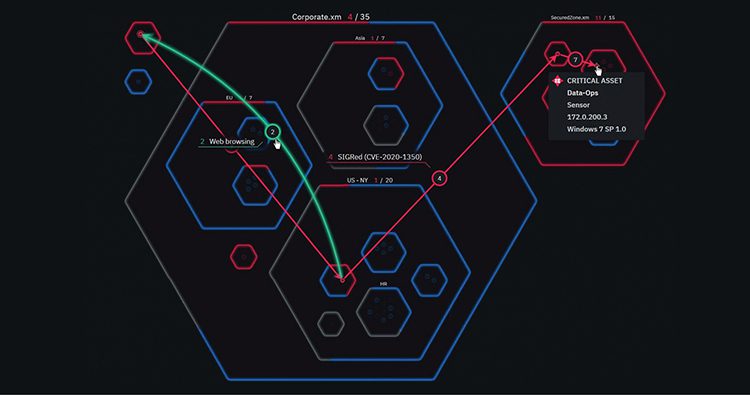

Machen Sie Angriffspfade im gesamten hybriden Netzwerk transparent.

Identifizieren Sie in Echtzeit alle möglichen Angriffspfade in Ihrer hybriden Cloudumgebung und erkennen Sie die Sicherheitslücken, die Sie gefährden. Verschaffen Sie sich aus der Sicht des Angreifers einen Überblick über das Netzwerk und erfahren Sie, wie er sich durch Ihr Infrastruktur bewegen kann, um Ihre kritischen Assets zu erreichen.

Kontinuierliche Bewertung und Priorisierung von Risiken

Identifizieren Sie die Sicherheitslücken, die es Angreifern ermöglichen, sich innerhalb des Netzwerks lateral fortzubewegen. Setzen Sie dann anhand der Risikobewertung Prioritäten für kritische Assets und die Auswirkungen aufs Unternehmen. So können Sie klar definieren, was als Erstes behoben werden muss, um Angriffe zu stoppen.

Schützen Sie Ihre Hybrid-Cloudumgebung in Echtzeit.

Konzentrieren Sie die Gegenmaßnahmen auf der Grundlage der priorisierten Risiken und befolgen Sie den Schritt-für-Schritt-Plan zur Risikominderung, um Ihre Hybrid-Cloudumgebung dauerhaft sicher und resilient zu halten.

Die XM Cyber Plattform fürs Angriffspfadmanagement gewährleistet durch die kontinuierliche Erkennung von Sicherheitslücken und praxisrelevante Lösungsvorschläge in Echtzeit die Sicherheit Ihrer Hybrid-Cloudumgebung.