Eine Angriffsfläche kann definiert werden als jeder Ort, an dem eine Organisation für Cyberangriffe anfällig ist. Dazu gehören alle möglichen Angriffsvektoren, über die ein Angreifer in ein System eindringen und Assets erbeuten kann. Unternehmen, die ihre Sicherheitslage verbessern wollen, müssen daran arbeiten, ihre Angriffsfläche zu verringern.

Im Allgemeinen ist es einfacher, einen kleinen und gut erfassten Bereich zu verteidigen als einen großen Bereich mit lückenhafter Transparenz. Dieser Gedanke lässt sich auf das Cybersecurity-Konzept der „Angriffsfläche“ anwenden– oder die Summe aller möglichen Gefahren, denen ein Unternehmen ausgesetzt ist.

Zu verstehen, was Angriffsflächen sind und wie man sie am besten verwaltet, ist eine zentrale Aufgabe für die heutigen Cybersicherheitsexperten.

Die Grundsätze des Angriffsflächenmanagements

Benutzergeräte, Netzwerkinfrastruktur, cloudbasierte Anwendungen und andere Assets stellen alle einen Teil einer Angriffsfläche dar, während Dinge wie schwache Passwörter, Fehlkonfigurationen und ungepatchte Software Angriffsvektoren sind. Während viele Unternehmen glauben, dass sie nur relativ wenige (oder sogar gar keine) Angriffsvektoren haben, zeigen entsprechende Untersuchungen, dass bei ihnen vermutlich eher Dutzende (oder gar Hunderte) vorhanden sind. Das bedeutet, dass sofortige Schritte zum Management der Angriffsfläche unabdingbar sind.

Angesichts der enormen Komplexität moderner digitaler Systeme ist es wichtig, das richtige Programm zu entwickeln, um dies zu tun. Die Angriffsflächen werden immer größer und dynamischer, unter anderem durch die Migration in die Cloud, was bedeutet, dass parallel dazu auch die Risiken steigen. Ohne einen detaillierten Rahmen für das laufende Management dieser Risiken können Verteidiger schnell überfordert sein.

Die Entwicklung einer umfassenden Strategie für das Angriffsflächenmanagement kann Unternehmen dabei helfen, den Umfang ihrer Angriffsfläche zu verstehen, die vorhandenen Angriffspfade zu identifizieren und den effizientesten Weg zum Schutz ihrer wichtigsten Assets zu finden.

Reduzierung der Angriffsfläche

Um das Risiko effizient zu kontrollieren, sollten Unternehmen entsprechende Schritte unternehmen, um ihre Angriffsfläche zu reduzieren. Einige der wirkungsvollsten sind dabei:

- Netzwerksegmentierung

- Bessere Kontrolle der Endgeräte und Passwortverwaltung

- Vermeidung nicht autorisierter oder unnötiger Zugriffe/Berechtigungen

- Beseitigung von veraltetem oder redundantem Code

- Reduzierung der Komplexität

- Nutzung von Cyberangriffsflächenanalyse

Die Umsetzung eines Zero-Trust-Modells und die konsequente Durchführung von Mitarbeiterschulungen können ebenfalls dazu beitragen, die Kompetenz des Unternehmens beim Management von Cyberangriffsflächen insgesamt zu verbessern.

Transparenz gewinnen

Unternehmen benötigen auch mehr Transparenz zur Angriffsfläche, um Sicherheitslücken zu erkennen und erfolgreiche Angriffe zu verhindern. Diese Visualisierung der Angriffsfläche ist von entscheidender Bedeutung, da man nicht verteidigen kann, was man nicht sieht.

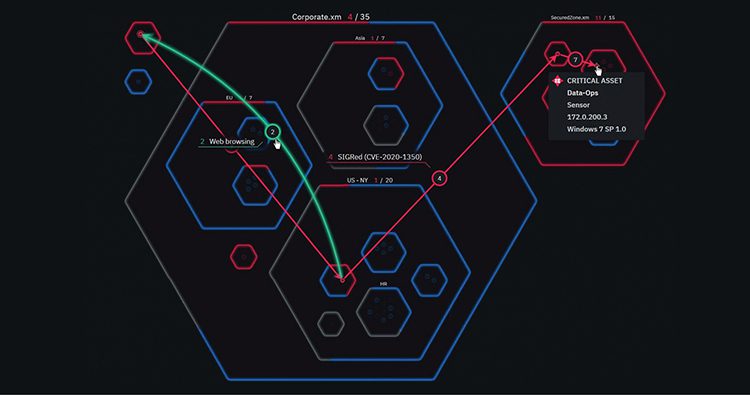

Tools für das Management von Angriffspfaden können dabei helfen, diese Transparenz zu schaffen. Sie reduzieren durch die Analyse von Angriffspfaden das Risiko von Cyberbedrohungen. Diese Analyse nutzt die Modellierung von Angriffsvektoren und gegnerischen Taktiken, damit Unternehmen sofort erkennen können, wo sie verwundbar sind, wie sie angegriffen werden können und welche kritischen Assets bedroht sind.

Angriffspfade werden von Sicherheitsteams oft nicht wahrgenommen und sind daher ungeschützt. In der Vergangenheit stellte das ein großes Problem dar, da es nur wenige gute Optionen für das Management dieser Pfade gab.

Heute jedoch ermöglichen es ausgefeilte Tools zur Analyse von Angriffspfaden und zur Visualisierung von Angriffsflächen (wie die von XM Cyber entwickelten) Unternehmen, ihre Angriffsflächen zu verstehen, Schwachstellen schnell zu identifizieren, Risiken zu eliminieren und das bestehende Risiko für ihre geschäftskritischsten Assets zu managen. Die fortschrittlichsten Tools können Angriffspfade durch automatische Simulation von Cyberangriffen modellieren. Sie können auch Engpässe oder die einzelnen Systeme identifizieren, durch die diese Angriffspfade führen.

Auf diese Weise können Verteidiger visualisieren, wo Angriffspfade existieren und wie diese ausgenutzt werden können, um sensible Assets zu bedrohen. Durch die Beseitigung von Engpässen verlieren Angreifer die Möglichkeit, die risikoreichsten Schwachstellen auszunutzen, und die „Kronjuwelen“ des Unternehmens bleiben sicher geschützt.

Wie bereits erwähnt, werden moderne Angriffsflächen von Minute zu Minute größer und komplexer. Ohne Einblick in die Entstehung und Entwicklung von Angriffspfaden haben Unternehmen keine Möglichkeit, diese oder die von ihnen ausgehenden Risiken zu verstehen.

Durch die Kombination eines umfassenden Programms zur Verwaltung und Reduzierung von Angriffsflächen mit den richtigen Tools zum Management von Angriffspfaden können Unternehmen die notwendigen Schritte unternehmen, um ihre sensibelsten Assets zu schützen.