Rote Teams sind „ethische Hacker“, die dabei helfen, die Verteidigung eines Unternehmens zu testen, indem sie Schwachstellen aufspüren und in einer kontrollierten Umgebung Angriffe starten. Den roten Teams stehen Verteidiger gegenüber, die als blaue Teams bezeichnet werden. Beide Parteien arbeiten zusammen, um ein umfassendes Bild der Sicherheitsbereitschaft eines Unternehmens zu erhalten.

Im Bereich der Informationssicherheit tragen die Guten oft rot, während sie sich als die Bösen ausgeben.

Das ist eine Anspielung auf die Praxis des „Red Teaming“, eine Methode, die Unternehmen dabei hilft, Mängel zu erkennen und zu beheben, indem sie eine externe Gruppe damit beauftragen, ihre Systeme, Verteidigungsmaßnahmen oder operativen Strategien zu testen.

Red Teaming wird zwar oft mit Informationssicherheit in Verbindung gebracht, aber auch in Geheimdiensten und Behörden wird diese Praxis angewandt.

DEFINITION VON RED-TEAM-SICHERHEIT

Im Zusammenhang mit der Informationssicherheit kann man sich das Testen der Sicherheit durch rote Teams am besten als „ethisches Hacken“ vorstellen. Ein unabhängiges Sicherheitsteam (das rote Team) schlüpft in die Rolle des Angreifers, um in einer kontrollierten Umgebung Schwachstellen und Risiken zu ermitteln.

Red-Team-Tests sind so konzipiert, dass sie Schwachstellen aufdecken, die nicht nur mit der Sicherheitsinfrastruktur (Netzwerke, Router, Switches etc.), sondern auch mit Menschen und sogar mit physischen Standorten zusammenhängen.

Während eines Red-Team-Tests starten in der Regel erfahrene Sicherheitsexperten eine Reihe von Angriffen, die die Schwachstellen in jedem dieser Elemente ausnutzen. Zu den standardmäßig eingesetzten Techniken gehören Penetrationstests, Phishing-Versuche, Social Engineering und Tools wie Packet Sniffer und Protokollanalysatoren.

Bevor die Angriffe starten, beginnt ein rotes Team damit, so viel wie möglich über das beabsichtigte Ziel zu erfahren. Die Informationen werden durch die Identifizierung der verwendeten Betriebssysteme, der Netzwerkinfrastruktur, der anfälligen Ports und anderer Faktoren gesammelt.

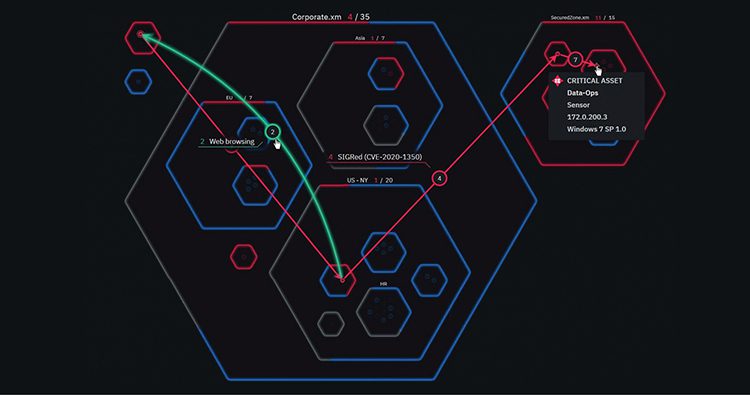

Sobald diese Erkundung abgeschlossen ist, verfügt das rote Team über genügend Informationen, um eine Netzwerkübersicht zu erstellen und eine umfassendere Vorstellung von den Angriffswegen und -techniken zu entwickeln, die wahrscheinlich zum Erfolg führen werden.

ROTES TEAM VS. BLAUES TEAM

Bei den Tests des roten Teams wird die Sicherheitsumgebung von einem blauen Team verteidigt, das sich in der Regel aus den Sicherheitsexperten zusammensetzt, die normalerweise mit dem Schutz der Infrastruktur und der Assets des Unternehmens betraut sind. Da sie mit den Verteidigungsmaßnahmen und Sicherheitszielen des Unternehmens bestens vertraut sind, besteht ihr Ziel darin, das Verteidigungsniveau zu erhöhen und Angriffe abzuwehren.

Blaue Teams beginnen in der Regel mit dem Sammeln von Daten und der Erstellung einer detaillierten Risikobewertung, die aufzeigt, welche Schritte zur Stärkung der allgemeinen Sicherheit unternommen werden müssen. Dazu können technische Lösungen und strengere Benutzerprotokolle gehören, z.B. strengere Passwortrichtlinien.

Blaue Teams setzen häufig Überwachungstools ein, mit denen Informationen protokolliert, überprüft und gescannt werden können. Auffälligkeiten können dann einer genaueren Analyse unterzogen werden. Blaue Teams leiten auch Gegenmaßnahmen ein und führen Übungen wie DNS-Audits, Footprint-Analysen und Konfigurationsprüfungen durch, um sicherzustellen, dass die Verteidigungsmaßnahmen robust sind.

WARUM RED TEAMING VON ENTSCHEIDENDER BEDEUTUNG IST

Die Aufrechterhaltung einer starken organisatorischen Sicherheit war noch nie so anspruchsvoll wie heute, was durch die ständig steigende Zahl der jährlich von Unternehmen und Regierungen gemeldeten Sicherheitsverstöße unterstrichen wird. Mit der zunehmenden Verlagerung von Unternehmen in die Cloud wird es für Sicherheitsexperten immer schwieriger, in hybriden Umgebungen eine solide Verteidigung aufzubauen.

Red Teaming spielt eine Schlüsselrolle, um die Chancen der Verteidiger zu verbessern. Red Teaming ermöglicht es ihnen, ihre reaktive Haltung aufzugeben, sich in die Denkweise des Angreifers hineinzuversetzen und bei der Beseitigung von Sicherheitsschwachstellen einen aggressiven Ansatz zu verfolgen.

Auch wenn sich einige Unternehmen auf „Sicherheit durch Unsichtbarkeit“ verlassen oder glauben, dass ihre geringe Größe sie zu einem unwahrscheinlichen Ziel macht, ist es in Wahrheit so, dass kein Unternehmen sicher ist.

Angreifer entscheiden sich sogar oft gezielt für kleinere Unternehmen, weil das Verteidigungsniveau niedriger ist oder weil sie das Netzwerk dieses Unternehmens als Ausgangspunkt für einen separaten Angriff auf ein größeres Unternehmen in dessen Lieferkette nutzen wollen. Red Teaming ist auch flexibel genug, um sich auf die Bedrohungen zu konzentrieren, die spezifisch für die Größe oder die Branche eines Unternehmens sind, was es für fast jede Organisation anpassbar macht.

Vor diesem Hintergrund kann man mit Fug und Recht behaupten, dass Red Teaming ein zentrales Sicherheitsinstrument für nahezu jedes moderne Unternehmen sein sollte.